목록전체 글 (154)

마짱짱의 지식창고

[GCP] Cloud Build 를 이용한 GKE 파이프라인 구축

[GCP] Cloud Build 를 이용한 GKE 파이프라인 구축

0. 개요 Commit 된 코드를 컨테이너 이미지에 자동으로 Build하고 Artifact Registry에 이미지를 저장, Git 저장소에서 k8s Manifest를 업데이트 하고, 해당 Manifest를 사용하여 Application을 GKE에 배포하는 CI/CD를 만듭니다. 해당 포스팅에선 2개의 Git Repository를 생성합니다. 1. App Repository: Application 자체의 소스 코드를 포함합니다. 2. env Repository: k8s 배포에 대한 Manifest를 포함합니다. App Repository에 변경사항을 Push 하면 Cloud Build Pipeline이 테스트를 실행 하고 컨테이너 이미지를 빌드 한 다음 Artifact Registry에 Push 합니다...

[GCP] Cloud Code - VS Code 환경 구축

[GCP] Cloud Code - VS Code 환경 구축

0. 기초설명 Cloud Code 란? GCP 에서 지원하는 IDE용 IDE 플러그인 집합으로 이를통해 GCP에 Application을 쉽게 제작,배포,통합을 할 수 있음 VSCode, PyCharm, GoLand 등 유명한 IDE 지원 Skaffold 통합을 통해 GKE, Cloud Run 개발 속도 향상 GCP 의 API를 쉽게 통합 디버깅 및 모니터링 지원 1. 사전 설치 Cloud Code를 설치하기 전 다음과 같은 사전 작업이 필요하다. 1. VS Code 설치 및 설정 https://code.visualstudio.com/download 2. 언어 설치 NodeJS, GO, Python, JAVA, .NET 중 택1 3. Git 설치 https://git-scm.com/book/en/v2/Ge..

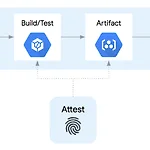

[GCP] Binary Authorization을 이용하여 신뢰한 이미지만 GKE 배포

[GCP] Binary Authorization을 이용하여 신뢰한 이미지만 GKE 배포

Kubernetes Cluster 실행에 대한 주요 보안 문제 중 하나는 각 Pod 내에서 어떤 컨테이너 이미지가 실행되고 있는지 파악하고 해당 이미지의 출처를 설명할 수 있어야 합니다. 컨테이너의 출처를 설정 한다는 것은 컨테이너의 소스를 신뢰할 수 있는 원본 지점으로 추척할 수 있는 기능을 보유하고 조직이 아티팩트(컨테이너) 생성 중에 원하는 프로세스를 따르도록 보장하는 것을 의미합니다. 주요 관심사로는 다음과 같다. 1. Cluster에서 실행 중인 모든 컨테이너가 승인된 소스에서 왔는지 2. 모든 컨테이너 빌드 및 모든 배포에 대해 유효성 검사 단계가 성공적으로 완료 되었는지 3. 출처가 확인되고 컨테이너가 동작시 기존 빌드된 소스에서 수정되지 않았는지 이미지의 출처를 강제하지 않으면 다음과 같은..

[GCP] Apigee, Cloud Armor 이용하여 API 보호

[GCP] Apigee, Cloud Armor 이용하여 API 보호

Apigee X 의 위협보호정책을 통해 콘텐츠 기반 위협으로부터 API를 보호 https://cloud.google.com/apigee/docs/api-platform/security/content-based-security 콘텐츠 기반 보안 | Apigee X | Google Cloud cloud.google.com 또한 GCP의 Cloud Armor(WAF) 제품을 연계하여 L7 LB에 DDoS, OWASP 상위 10가지 위협, IP 및 지역 기반 엑세스 제어를 설정합니다 https://cloud.google.com/armor Cloud Armor 네트워크 보안 | Google Cloud Armor Google Cloud Armor는 DDoS 및 애플리케이션 공격을 방어하고 다양한 WAF 규칙 집합을..

[GCP] NAT를 이용하여 Apigee Backend Service

[GCP] NAT를 이용하여 Apigee Backend Service

목표 Apigee Instance에서 BackendService로의 요청에 대해 NAT IP주소를 사용설정하여 허용 목록에 추가할 수 있는 예측 가능한 IP주소를 만듬 Apigee API 문서에서 Apigee API 호출 Apigee 런타임에서 오는 Apigee 요청에 대한 NAT IP 주소 생성 및 활성화 백엔드 서버에 대한 요청이 구성된 NAT IP 주소를 사용하는지 확인 작업 1 . Apigee API 문서 살펴보기 https://developers.google.com/explorer-help https://cloud.google.com/apigee/docs/reference/apis/apigee/rest Google API Explorer을 이용하여 Apigee API 문서 탐색 샘플 테스트로 o..

[GCP] Apigee X Environment 및 Group 추가 설정

[GCP] Apigee X Environment 및 Group 추가 설정

Apigee User 및 Role Apigee에 대한 엑세스권한은 GCP를 따라간다. User는 Environment 및 API Proxy와 같은 Apigee 조직 및 조직 내의 항목에 엑세스 할 수 있는 인증된 계정을 나타낸다. Role은 사용자에게 할당된 Role에 따라 다름 Apigee 조직에 새 사용자를 추가하려면 먼저 Cloud 프로젝트에서 사용자 계정에 대한 엑세스 권한을 부여한 다음 선택적으로 Apigee UI 에서 엑세스 권한을 부여함 GCP User에게 Apigee Role이 할당된 경우 User는 해당 역할에서 조직 내의 모든 Apigee 리소스에 엑세스 할 수 있다. Apigee UI내에서 특정 환경의 사용자에게 Apigee 역할을 할당할 수있다. 이 권한은 프로젝트 수준에서 설정된 ..